Включить ssl для всех клиентов, которые взаимодействуют с веб-сайтом в iis

Содержание:

- Почему SSL-сертификат — это важно

- Виды сертификатов и способы их получения

- Влияние SSL-сертификата на SEO продвижение

- Как получить SSL-сертификат для сайта

- Типы сертификатов

- Зачем нужен SSL-сертификат

- Где можно получить сертификаты SSL?

- SSL 1.0, 2.0, 3.0 и TLS[править]

- Что такое SSL

- Редирект с http на https

- Как проверить сертификаты SSL/TLS

- Где получить SSL-сертификат?

- Шаг 5. Подключаем изменения в Nginx

- Принципы взаимодействия с пользователями

- Шаг 0. Подготовка

- Ключевые отличия SSL и TLS[править]

- Резюме файла SLL

- Установка SSL вручную

- Заключение

- Заключение

Почему SSL-сертификат — это важно

Чтобы оценить важность безопасности, достаточно представить, сколько сведений передается в этих случаях: ФИО, адрес проживания, номер телефона, реквизиты банковской карточки и так далее. И здесь качество защиты личной информации уже становится более значимым моментом

Если какие-то данные попадут к третьим лицам, не имеющим никакого отношения к организации, чьими услугами человек пользуется в конкретный момент, они могут быть использованы в противозаконных целях.

С важностью SSL разобрались. Пользователь Сети должен хорошо знать, кому доверяет личную информацию

Также стоит отметить, что рассматриваемый вопрос регулирует и соответствующий закон «О персональных данных». Если интернет-площадка получает от пользователей хотя бы минимальную информацию, например, ФИО, адрес электронной почты, она становится оператором персональных данных. Следовательно, ресурс должен обеспечить защиту этих сведений. Здесь предусмотрено несколько мер, одной из которых является установка SSL.

И, конечно, наличие рассматриваемого сертификата играет важную роль для продвижения сайта в одной из популярных поисковых систем (ПС) — Google. Если еще несколько лет назад доля сайтов с SSL среди лидеров поисковой выдачи составляла всего 30%, сегодня она больше 80%.

Следовательно, установка SSL — верный способ обеспечить для площадки доверие пользователей и поисковых систем. А это залог успешности и отличных перспектив для проекта.

Виды сертификатов и способы их получения

Самые популярные платные сертификаты:

- Sectigo Positive SSL. Это самый недорогой, а поэтому, самый популярный тип ССЛ-сертификата. Чтобы его получить, не нужно предоставлять большого пакета документов. Вам всего лишь необходимо подтвердить, что вы являетесь владельцем домена. К тому же процесс получения сертификата довольно быстрый, и длится всего несколько часов.

- Sectigo Positive Wildcard SSL. Такой SSL-сертификат подойдет не только для домена, но и для всех имеющихся поддоменов. Если у вас несколько дочерних доменов, то этот вариант для вас будет самым оптимальным.

- Sectigo EV SSL. Чтобы получить такой документ, придется пройти процесс расширенной верификации. При этом проверяется как сам ресурс (компания, предприятие, магазин), так и его владелец. Этим занимаются специальные центры сертификации, поэтому процесс может занять несколько дней.

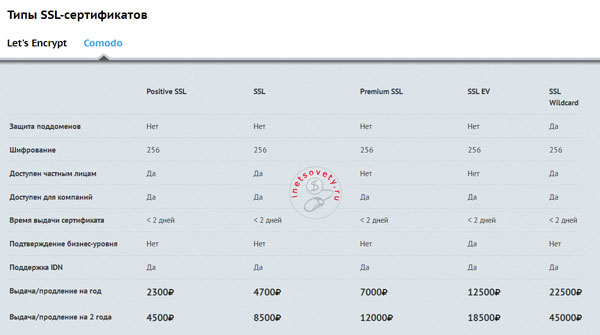

Конечно, существуют и другие виды и подвиды таких документов. Ознакомиться с ними вы можете при обращении к вашему хостинг-провайдеру. Приеду вам пример платных сертификатов, которые предоставляет хостинг провайдер Бегет:

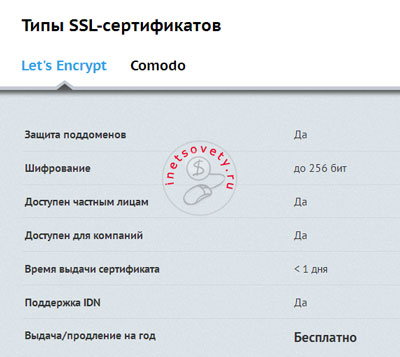

Какой SSL-сертификат выбрать для сайта или блога? Для персонального блога достаточно будет установить бесплатный Let’s Encrypt:

Где взять ССЛ? Получить SSL-сертификат можно у хостинг провайдера (как отмечалось ранее), а также через специализированные центры:

- Comodo;

- GlobalSign;

- DigiCert и др.

Но если вы имеете специально выделенный сервер под ваши сайты, то устанавливать сертификаты вам придется самостоятельно. Но если вы не сможете справиться с этим заданием, тогда вы всегда можете обратиться за помощью к опытным специалистам – вебмастерам или программистам.

Влияние SSL-сертификата на SEO продвижение

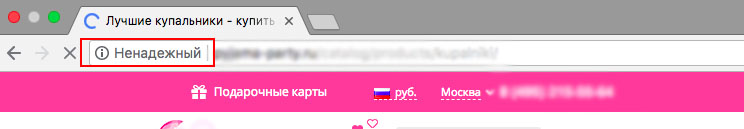

Как мы выяснили, на данный момент сайты с HTTPS протоколом официально не имеют преимущества в ранжировании в поисковых системах, но могут выигрывать за счет улучшения поведения пользователей на страницах ресурса. Это также относится и к поведению пользователей на сайте в конкретном браузере. Например, Google Chrome, уже начал помечать сайты с HTTP протоколом, как незащищенные:

Это в свою очередь также может негативно сказываться на поведенческих факторах пользователей, что в свою очередь приводит к понижению ранжирования сайта в поисковиках.

Какие проблемы и негативные моменты по SEO могут возникнуть при установке SSL-сертификата? Самая основная проблема — это необходимость изменения главного зеркала сайта. Переезд сайта с HTTP протокола на HTTPS предполагает удаление всех старых страниц с поисковой выдачи, и добавление этих же страниц с новым протоколом. В этом случае поисковые системы не гарантируют не только сохранение текущих показателей посещаемости и позиций сайта, но и страниц в выдаче в целом.

Что говорит практика? Мы располагаем 2 примерами переезда сайтов на HTTPS протокол. Давайте рассмотрим их.

Переезд информационного сайта на HTTPS

Информационный сайт женской тематики:

По графику посещаемости из Яндекс.Метрики видна просадка трафика во время смены главного зеркала сайта и переобхода новых страниц роботами поисковых систем. Однако в дальнейшем показатели посещаемости не только восстановились, но и продолжили свой рост. Конечно, рост траффика обусловлен не переездом сайта на HTTPS протокол, а работой над контентом. Переезд на HTTPS был запланирован в одно время с переездом сайта на новый сервер, чтобы нивелировать возможные последствия от перебоев в работе сайта. График показывает подтверждает лишь тот факт, что потеря позиций и снижение трафика имеет лишь временный эффект.

На графике представлена посещаемость одного из топовых сайтов в нише пляжной одежды и купальников. Красными линиями выделен промежуток переезда сайта на HTTPS протокол

Обратите внимание, что переезд осуществляется в декабре, когда спрос на купальники и пляжную одежду был не такой высокий. Снижение трафика на фоне естественного снижения спроса в нише оказалось незначительным

После индексации новых страниц траффик и позиции ресурса быстро восстановились. Стоит отметить, что это возрастной и авторитетный ресурс. Отчасти поэтому переиндексация страниц прошла столь безболезненно.

Конечно, существуют и обратные примеры, когда переезд на HTTPS протокол прошел более болезненно для web-ресурсов, и 2 примера мало о чем свидетельствуют. Мы лишь хотим отметить, что при правильном переезде сайта с технической точки зрения, острые углы можно максимально сгладить.

Как получить SSL-сертификат для сайта

Наиболее популярные в мире центры сертификации, такие как Thawte, Comodo, Symantec, имеют интерфейс на английском языке, поэтому не все российские пользователи могут без труда получить сертификаты у этих компаний. Помочь им берутся фирмы-посредники, которые продают SSL-сертификаты, этим же занимаются и регистраторы доменов, а также крупные хостинг-компании.

Дело за малым – выбрать продавца и купить SSL-сертификат для сайта. То есть найти подходящие удостоверяющие центры (УЦ), которые с помощью сертификатов электронной подписи подтвердят, что ключи шифрования подлинные.

На официальном веб-сайте CA/Browser Forum есть список всех доверенных удостоверяющих центров.

Принципиальное различие между ними, с точки зрения пользователя, лишь в том, что на SSL-сертификаты цена может быть разной. Чтобы взвесить все за и против, лучше перед покупкой изучить частные мнения людей или компаний, высказанные приватно или публично. Вот некоторые из них:

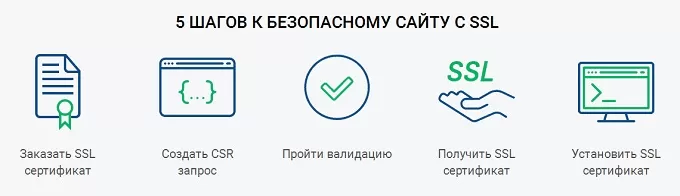

Процесс получения сертификата зависит от того, где его покупают. Обычно последовательность действий такая:

- в УЦ или на сайте посредника выбираете SSL;

- вводите требуемую информацию:

— домен, адрес почты, телефон контактного лица – этих данных достаточно для DV-сертификата;

— чтобы получить OV или EV, потребуется сообщить и удостоверить документами сведения, подтверждающие юридический статус организации и соответствие заявленной деятельности – ИНН, выписка из ЕГРЮЛ, наличие в справочниках, находящихся в общем доступе, например nalog.ru или yellowpages.com и других;

- получаете по почте письмо активации, переходите по указанной ссылке;

- ждете, когда завершится проверка (на это может потребоваться от 20 минут до нескольких суток или недель – смотря какой SSL заявлен), в процессе могут быть запрошены дополнительные документы для УЦ;

- получаете на почту файлы сертификата и устанавливаете.

Получив SSL-сертификат, его надо установить на сервер. Сам процесс несложный, но на разных серверах он может проходить по-разному – это зависит от программного обеспечения. Так что лучше поищите у хостинг-провайдера подходящую инструкцию или сразу обратитесь в техподдержку для правильной настройки.

Типы сертификатов

Существует большое количество различных типов сертификации SSL, основанных на количестве доменных имен или поддоменов, таких как:

- Single — обеспечивает одно полное доменное имя или имя поддомена.

- Подстановочный знак — охватывает одно доменное имя и неограниченное количество его поддоменов.

- Multi-Domain — защищает несколько доменных имен.

И необходимый уровень валидации, например:

-

Проверка домена — этот уровень является наименее дорогим и охватывает базовое шифрование и проверку права собственности на регистрацию доменного имени. Этот тип сертификата обычно занимает от пары минут до нескольких часов.

-

Проверка организации — в дополнение к базовому шифрованию и проверке прав собственности на регистрацию доменного имени, определенные данные владельца (например, имя и адрес) аутентифицируются. Этот тип сертификата занимает от одного часа до нескольких дней.

-

Расширенная проверка — обеспечивает максимальную степень безопасности из-за тщательного изучения, которое проводится до выдачи этого сертификата (и строго указано в руководящих принципах, установленных управляющим консорциумом индустрии сертификации). Помимо владения регистрацией имени домена и аутентификации объекта, проверяется юридическое, физическое и оперативное существование объекта. Этот тип сертификата занимает от одного дня до нескольких недель.

Зачем нужен SSL-сертификат

Каждый, кто заходит на тот или иной сайт, «делится» с ним многими данными. Велика вероятность, что они могут быть похищены злоумышленниками, если сайт не использует SSL-сертификат.

С веб-сайта, который не защищен сертификатом, можно увести сведения, представляющие ценность: персональные данные, информацию финансового характера, личную переписку и т. д. Без шифрования все это может попасть в руки нерадивых поставщиков интернет-услуг, хостера веб-ресурса или мошенника, использующего ту же сеть Wi-Fi, что и вы.

На незащищенном сайте можно беспрепятственно размещать рекламу или отслеживать посещения, собирать данные для таргетинга и продавать их разным компаниям, чем и пользуются недобросовестные провайдеры. Понятно, для чего нужен SSL-сертификат.

В стандарты Интернета HTTPS внесли в 2000 году. Однако интерес к теме возрастал постепенно и достиг пика на стыке 2013 и 2014 годов. Когда стала обсуждаться информация о том, что Google будет учитывать HTTPS в поисковой выдаче. Сведения подтвердились в августе 2014 года самой компанией – в блоге веб-мастеров она сделала публикацию, где однозначно говорилось, что HTTPS является фактором ранжирования, так как обеспечивает безопасную передачу данных.

Рекомендуемые статьи по данной теме:

- Юзабилити сайта: от разработки до апгрейда

- Продвижение сайта в Интернете для чайников

- Белая раскрутка сайта без перехода на темную сторону

Что это значило для владельцев сайтов и веб-мастеров? Такой новостью «Гугл» давал понять: хочешь занимать верхние позиции в выдаче, устанавливай защищенное соединение

Правда, имелись оговорки, что пока названный фактор принимается во внимание не более чем в 1 % всех запросов и даже в них значит меньше, чем уникальность контента. Несмотря на озвученные намерения придать фактору безопасности больший вес, повального перехода на HTTPS не произошло

Спустя несколько лет корпорация начала действовать через Google Chrome:

- январь 2017 года: HTTP-страницы, на которых вводятся пароли и номера кредитных карт, браузер маркирует как небезопасные;

- октябрь 2017 года: запускается Chrome 62 – он считает небезопасными уже HTTP-страницы, где собираются любые данные (имейл-адреса, логины и прочие сведения), и вообще все сайты, не имеющие SSL, использующие режим «Инкогнито»;

- июль 2018 года: выходит Chrome 68, в его интерпретации все HTTP-сайты – ненадежные.

Вообще, инициатором движения за переход на HTTPS является CA/Browser Forum, объединяющий центры сертификации, производителей браузеров и прочих приложений, которые используют SSL/TLS.

По убеждению Google, в корне неверно считать, что HTTPS требуется только тем сайтам, на которых обрабатываются конфиденциальные сведения. Компания аргументирует это такими факторами, как безопасность и влияние трендов.

Что касается безопасности. Угрозу представляет перехват любой информации. Всякий HTTP-запрос без защиты может раскрывать данные о посетителях, их интересах, поведении и т. д

Суммируя данные с разных источников, мошенники предугадывают намерения и действия пользователей, раскрывают их личности.

Что немаловажно, незаконно вступив в связь между сайтом и пользователем, злоумышленники могут не только похитить личные сведения, но также исказить их. Для наглядности: представьте, что почтальон вскрывает и переписывает корреспонденцию – примерно то же делают и хакеры, внедряя на HTTP-страницы вредоносные элементы, рекламу запрещенной продукции или сайтов с порно-контентом

Пользователь уверен, что это и есть ваш ресурс. От такого рода неприятностей и призван оградить HTTPS.

Относительно следования трендам можно сказать, что в протоколе нуждаются «продвинутые веб-приложения», то есть сайты, работающие на десктопе как стандартные веб-страницы, а в смартфоне или на планшете – как приложения. Их плюсы: быстрая загрузка, надежность, возможность офлайн-функционирования.

Исходя из этого, «Гугл» и считает, что будущее Интернета – за HTTPS. Это мнение никак не могут игнорировать веб-мастера, хотя бы потому, что 55 % пользователей предпочитают Google Chrome другим браузерам.

Стоит отметить, что и российская компания «Яндекс» ратует за внедрение HTTPS. Новые версии ее браузера тоже делают специальные отметки на страницах, которые не имеют данного сертификата, или там, где он просрочен.

Каким сайтам обязательно нужен сертификат SSL:

Строго говоря, SSL-сертификат сегодня нужен каждому сайту, но в первую очередь позаботиться о его приобретении должны:

Вас также может заинтересовать: Внутренняя оптимизация сайта: пошаговый разбор

Где можно получить сертификаты SSL?

Сертификаты выдаются органами сертификации организациям, которым доверяют проверку подлинности и легитимности любого объекта, запрашивающего сертификат.

Роль органа сертификации заключается в том, чтобы принимать сертификационные приложения, проверять их подлинность, выдавать сертификаты и сохранять информацию о состоянии выданных документов.

Также можно приобрести цифровые сертификаты у регистратора доменных имен или поставщика веб-сайтов.

При выборе поставщика очень важно учитывать ту информацию, что веб-браузеры пользователей хранят кешированный список доверенных центров сертификации в файле, поэтому если цифровой сертификат подписывается документом, которая не находится в «одобренном» списке, браузер отправит предупреждающее сообщение пользователю о том, что веб-сайт не заслуживает доверия и выдаст ошибку «Err SSL»

Как узнать, имеет ли сайт сертификат SSL? Есть четыре визуальных подсказки:

- значок замка слева от URL-адреса;

- префикс URL https вместо http;

- гербовая печать;

- зеленая адресная строка (когда выдается сертификат LK SSL).

SSL 1.0, 2.0, 3.0 и TLS[править]

Версия 1.0 никогда не была обнародована. Версии 2.0 была выпущена в феврале 1995 года, но содержала много недостатков по безопасности, которые привели к разработке SSL 3.0 версии.

Как только различные компании (Microsoft) начали предпринимать попытки разработки собственных безопасных протоколов транспортировки, IETF решило вмешаться и определить стандарт протокола шифрования. Впоследствии, при поддержке множества компаний, на основании протокола SSL 3.0 был разработан и принят стандарт RFC, получивший имя TLS 1.0. Его также часто называют SSL 3.1.

Хотя TLS и SSL имеют существенные различия в реализации, разработчики обычно замечают лишь немногие из них, а конечные пользователи вовсе их не различают. Тем не менее TLS 1.0 и SSL 3.0 несовместимы. Значительное различие состоит в том, что TLS требует определенные алгоритмы шифрования, которые SSL не поддерживает. Таким образом TLS сервер должен “откатиться” (downgrade) до SSL 3.0 для работы с клиентами, использующими SSL 3.0.

Что такое SSL

SSL сертификат — это специальная технология, которая применяется для безопасности и обеспечения защиты соединения между браузером и сайтом. Это своеобразный паспорт электронного ресурса, который содержит криптографические ключи, информацию о создателе и владельце проекта.

Проще говоря, сертификат обеспечивает зашифрованное соединение между человеком и используемым сайтом. Это значит, что информация, которая передается, защищена от посторонних: администратора Wi-Fi сети, провайдера, оператора и других лиц. Она не может быть перехвачена и использована в мошеннических целях. Также сертификат подтверждает надежность сайта, позволяет проверить, кто на самом деле является его владельцем.

Проверить наличие SSL несложно. Слева от адресной строки браузера при переходе на соответствующий сайт удается отметить зеленый значок замочка и иногда — рядом расположенную надпись. Нажав на них мышкой, можно посмотреть сведения о сертификации.

Редирект с http на https

После установки вам захочется, чтобы все пользователи работали по защищенному соединению. Да и поисковые системы должны произвести склейку, иначе будет какая-то неразбериха: один и тот же сайт с http и https будет считаться как два разных. Нам нужно, чтобы это не произошло. Поэтому мы должны настроить редиректы.

Обычно это делается с помощью инструментов CMS или файла htaccess. В WordPress, например, можно настроить автоматические редиректы с незащищенного протокола на защищенный. Но здесь же отмечу, что далеко не все системы управления контентом могут поддерживать такую функцию. По этой причине редирект можно реализовать с помощью файла htaccess, который есть почти на любом сайте.

Просто добавляем в начало файла этот кусок кода и вуаля – ваш сайт имеет 301-й редирект с http на https.

Теперь мы можем проверить наличие переадресации, просто зайдя на сайт без прописывания протокола (или с http протоколом). Если мы все сделали правильно, то нас перекинет на https://сайт.ру.

Обращаю ваше внимание, что после установки https-соединения как основного, ваш ресурс может потерпеть некоторые временные проблемы с индексацией. Происходить это будет на протяжении нескольких месяцев

Чтобы минимизировать ущерб и ускорить склейку двух версий сайта, вы должны выполнить ряд инструкций.

Например, добавить в файл robots.txt строчку Host с указанием главного зеркала вашего веб-ресурса. Там же нужно прописать и https-протокол, чтобы поисковые системы считали этот вариант приоритетным.

Уведомить поисковики об изменении протокола можно и с помощью специальных инструментов. В Яндекс.Вебмастере есть соответствующий раздел под названием “Переезд сайта”. Укажите в нем, что ваш проект “переехал” на использование защищенного соединения. В кратчайшие сроки Яндекс постарается учесть эту информацию и обновить поисковую базу в соответствии с новыми данными.

Как проверить сертификаты SSL/TLS

Мы рассмотрим 5 наиболее популярных онлайн-инструментов для обнаружения слабых мест веб-сайта. Что ж, давайте приступим.

SeoLik

Начнем с отечественного онлайн-сервиса, который позиционирует себя как инструмент для проверки надежности сайта. Помимо основной задачи здесь также можно выполнить сканирование портов, узнать свой IP-адрес и произвести другие действия с сайтом.

Проверяем наличие HTTPS соединения:

- Открываем в браузере сервис Seolik и вводим ссылку на необходимый сайт, затем кликаем по кнопке «Анализ».

- В результате анализа рассматриваемого ресурса, перед нами отобразится вся необходимая информация: название сертификата, срок действия, серийный номер и другие атрибуты, которые могут быть полезны для разработчиков.

Использование данного сервиса поможет проверить сайт всего за несколько минут и уберечь от потери личной информации. В данном случае мы можем быть спокойны, сертификат действителен еще 322 дня.

SSL Shopper

По сравнению с предыдущим сервисом, данный инструмент не столь функционален и поддерживает только англоязычную версию. Давайте посмотрим, как он работает:

- Переходим в онлайн-сервис и вводим ссылку, которую требуется проверить.

- После выполнения запроса мы видим, что сайт надежно защищен.

- Если пролистать немного ниже, то можно посмотреть дополнительную информацию о сертификатах.

Wormly Web Server Tester

Один из самых популярных инструментов для проверки сайтов, который помогает не только узнать о наличии SSL/TLS, но и дает возможность просмотреть данные о шифровании, различные протоколы и многое другое. Работает это следующим образом:

- Открываем сайт и вводим в запрос «Web Server URL» нужную ссылку, затем кликаем по красной кнопке.

- Далее будет запущен глубокий анализ, который можно пропустить. Уже на первых этапах тестирования будет сообщено о безопасности ресурса в строке «Expires».

Данный сервис позволяет просматривать шифры сертификатов, что может быть полезно для веб-разработчиков.

Immuni Web

Это многофункциональный гигант, который анализирует поддержку протоколов, проверяет на совместимость PCI DSS и делает много всего, что недоступно в предыдущих инструментах. Конечно, здесь можно проверить и сайт на безопасность.

При необходимости можно сохранить все результаты в формате PDF. Для этого следует кликнуть по кнопке «Download report».

SSL Checker

Незаменимый инструмент для разработчиков. Особенностью данного сервиса является то, что в нем можно активировать уведомления, которые будут оповещать об истечении срока действия сертификата.

На этом моя статья подходит к концу. Теперь вы знаете, как можно проверить SSL и TLS сертификаты на сайте

Спасибо за внимание!

Про установку SSL-сертификатов вы можете почитать тут и тут.

Где получить SSL-сертификат?

Каждый хостинг-провайдер, на котором расположен ваш сайт предоставляет возможность купить и установить SSL-сертификаты разных типов в зависимости от нужд вашего проекта. REG.ru, Timeweb, Nic.ru и другие провайдеры самостоятельно установят SSL-сертификат на сервере, вам лишь останется настроить 301 редирект со страниц http на https и проставить относительные пути для файлов.

Наиболее популярные центры сертификации, в которых вы можете приобрести SSL-сертификат:

- Comodo;

- GlobalSign;

- DigiCert;

Как установить SSL-сертификат для домена?

Если у вас выделенный сервер, то вам придется устанавливать сертификат самостоятельно. На выделенном сервере вы можете получить бесплатный SSL-сертификат для сайта от Let’s Encrypt. И то, и другое легко сделать с помощью ISPmanager. В первом случае вам необходимо сформировать CSR-запрос, который отправляется в центр сертификации, после чего уже ввести полученные данные из центра сертификации в соответствующие поля. Во втором случае, просто установите бесплатный модуль от Let’s Encrypt, после чего запустите выпуск SSL-сертификат в разделе WWW-домены для конкретного домена.

Шаг 5. Подключаем изменения в Nginx

Теперь, когда мы внесли изменения в конфигурацию и обновили правила файрвола, нужно перезапустить Nginx, чтобы изменения вступили в силу.

Первым делом стоит проверить и убедиться, что синтаксические ошибки в наших файлах отсутствуют. Это можно сделать, введя:

В случае успеха ваш результат должен выглядеть следующим образом:

Если ваш результат совпадает с тем, что вы видите выше, значит, ваш файл конфигурации не содержит синтаксических ошибок. Для активации изменений безопасно перезапустим Nginx:

Теперь TLS/SSL-сертификат от Let’s Encrypt на месте и файрвол разрешает трафик на портах и . На этом этапе протестируйте работоспособность TLS/SSL-сертификата, зайдя на ваш домен в браузере по HTTPS.

Вы можете использовать инструмент Qualys SSL Labs Report, чтобы посмотреть оценку конфигурации вашего сервера:

Такая настройка SSL должна показать рейтинг A+.

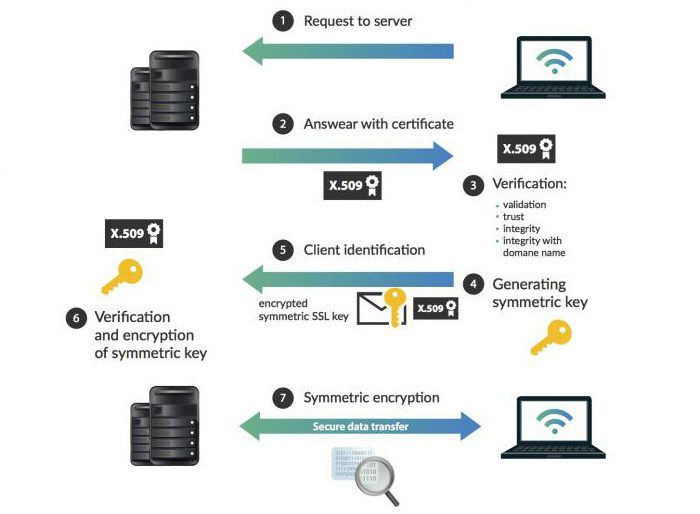

Принципы взаимодействия с пользователями

Теперь давайте посмотрим, как это все работает. Само собой разумеется, что сегодня для доступа в Интернет используются высокотехнологичные программные продукты, называемые браузерами.

В момент осуществления сеанса связи при попытке открытия какой-то страницы браузер загружает текстовые и мультимедийные данные не сразу. Сначала он их анализирует или, так сказать, приводит в читабельный вид. После этого происходит тестирование содержимого на предмет наличия потенциальных угроз. Не думайте, что в браузерах нет собственных средств защиты. Зачастую они намного превосходят некоторые антивирусные программы. Если все проходит успешно, далее подключается антивирус.

Но вот что интересно: в этом временном промежутке производится инициализация подлинности сайта и его издателя. Тут-то и вступает в действие SSL-сертификат. Зачем нужен такой вариант подтверждения, наверное, уже понятно. Браузер получает отклик о благонадежности ресурса и устанавливает соединение. В противном случае он блокируется. Иногда, правда, бывает и так, что блокировка срабатывает совершенно необоснованно, скажем по причине просрочки сертификата или потому, что сама система или антивирус считают какую-то страницу потенциально небезопасной (это будет рассмотрено чуть позже).

Шаг 0. Подготовка

Перед тем, как приступить к работе, вам нужно убедиться в нескольких вещах.

У вас должен быть установлен сервер на Ubuntu 16.04, и создан пользователь (не root), для которого настроены привилегии. Узнать, как это сделать, вы можете, следуя руководству по первичной настройке сервера на Ubuntu 16.04.

Конкурс Russian Drupal Awards 2021

26 апреля – 30 августа, Онлайн, Беcплатно

tproger.ru

События и курсы на tproger.ru

Вы должны быть владельцем доменного имени, для которого планируется использовать сертификат, или иметь доступ к его настройке. Если у вас нет зарегистрированного доменного имени, вы можете сделать это, используя один из регистраторов (например, Namecheap или GoDaddy).

После регистрации домена убедитесь, что создана запись A, которая связывает ваш домен и публичный IP-адрес вашего сервера. Это необходимо, потому что Let’s Encrypt проверяет, что вы являетесь владельцем домена, на который выдаётся сертификат. Например, если вы хотите получить сертификат для , такое доменное имя должно указывать на ваш сервер, чтобы проверка прошла. Мы будем использовать доменные имена и , поэтому необходимы DNS-записи для обоих доменов.

Если все требования выполнены, приступаем к установке Certbot — клиента Let’s Encrypt.

Ключевые отличия SSL и TLS[править]

- Аутентификация сообщений: в TLS используется HMAC, работающий с любой хэш-функцией (а не только с MD5 или SHA, как в SSL).

- Генерация ключа: в TLS при создании ключа используется псевдослучайная функция стандарта HMAC; в SSL — RSA, Diffie-Hellman или Fortezza/DMS.

- Проверка сертификата: в SSL проверка требует передачи сложной последовательности сообщений; в TLS информация о проверке полностью передается в сообщениях во время handshake.

- Методы шифрования: SSL поддерживает только алгоритмы RSA, Diffie-Hellman и Fortezza/DMS. В TLS отказались от поддержки Fortezza/DMS, но возможно добавление новых методов шифрования в последующих версиях.

Резюме файла SLL

Эти файлы SLL можно просматривать с помощью два существующего (-их) прикладных (-ого) программных (-ого) средств (-а), как правило, Shoptalk Systems Just BASIC, разработанного ShopTalk Systems. Оно связано с два основным (-и) типом (-ами) файла (-ов), но часто встречается в формате Static Link Library.

Хотя, как правило, файлы SLL относятся к Developer Files, они также иногда могут относиться кData Files.

Расширение файла SLL поддерживается Windows. Данные типы файлов можно найти в основном на настольных компьютерах и некоторых мобильных устройствах.

Рейтинг популярности данных файлов составляет «Низкий», что означает, что они не очень распространены.

Установка SSL вручную

Apache

- Для начала необходимо переместить все файлы сертификата на сервер (например, через FTP). Желательно сохранять файлы с пометкой «только чтение».

- Далее редактируем файл конфигурации Apache (путь по умолчанию /etc/httpd/httpd.conf). На всякий случай рекомендуется создать резервную копию файла.

Создайте блок виртуального хоста <VirtualHost> и скопируйте туда следующие строчки:

<VirtualHost 10.0.0.1:443> DocumentRoot /home/user/data/www/domain.com ServerName domain.com SSLEngine on SSLCertificateFile /path/to/domain.crt SSLCertificateKeyFile /path/to/domain.key SSLCACertificateFile /path/to/ca.crt</VirtualHost>

Где:

domain.com — это имя вашего домена;

10.0.0.1 — ip-адрес, на котором располагается домен;

/home/user/data/www/domain.com — путь до корневой директории вашего домена;

/path/to/domain.crt — файл сертфиката;

/path/to/domain.key — файл с ключом сертификата;

/path/to/ca.crt — файл корневого сертификата.

- Перезапускаем Apache

Перезапускаем Apache командой apachectl restart или apache2ctl restart. Если где-то была допущена ошибка, перезапустить не получится.

Nginx

- Перемещаем все файлы сертификата на сервер (например, через FTP). Желательно сохранять файлы с пометкой «только чтение».

- Необходимо соединить сертификат с промежуточным сертификатом (intermediate.crt) или с цепочкой сертификатов (ca-bundle.crt). Можно сделать это двумя способами:

а) черезUNIX-команду cat:

cat intermediate.crt >> domain.crt

б) редактированием файла домена: после текста основного сертификата в файле domain.crt вставляем текст из файлов остальных сертификатов — причём, каждый сертификат указывается с новой строчки.

- Редактируем файл конфигурации Nginx (путь в Linux /etc/nginx/nginx.conf).

Создаём серверный модуль для SSL соединения.

server { listen 10.0.0.1:443; server_name domain.com; ssl on; ssl_certificate /path/to/domain.crt; ssl_certificate_key /path/to/domain.key ; }

Где

domain.com — это имя вашего домена;

10.0.0.1 — ip-адрес, на котором располагается домен;

/path/to/domain.crt — файл сертфиката;

/path/to/domain.key — файл с ключом сертификата.

- Перезапускаем Nginx:

а) Linux

etc/init.d/nginx restart

б) FreeBSD

/usr/local/etc/rc.d/nginx restart

Заключение

Теперь мы разобрались в том, что такое SSL-сертификат и как работает защищенное соединение. Надеюсь, что вы поняли, какие плюсы есть у использования этого типа передачи данных. Эти самые нюансы стоит учитывать при конечном принятии решения относительно своего проекта.

Если бы вы спросили мое мнение, то я бы ответил, что установить SSL-сертификат на свой веб-ресурс определенно стоит. Вы получите не только прирост пользователей, благодаря тому, что ресурс будет выше оцениваться некоторыми поисковыми системами и браузерами, такими как Хром, но и вы, и ваши посетители будете уверены, что вся информация передается в зашифрованном виде.Пользуясь случаем, приглашаю вас на курс Василия Блинова “Как создать блог”. В нем вы рассмотрите все аспекты создания собственного веб-ресурса для заработка. Поисковое продвижение, оптимизация, монетизация сайта и многое другое.

Заключение

Конечно, только вам решать, нужен вам SSL сертификат или нет. Я могу только кратко резюмировать:

- SSL – действительно хороший способ шифрования, который пока на практике никому не удалось взломать;

- Наличие SSL сертификата не гарантирует, что сайт безопасен. На нем могут быть вирусы и вредоносные программы, которые перехватывают данные до отправки на сервер;

- Если вы занимаетесь электронной коммерцией, то вам обязательно надо ставить SSL сертификат (либо для совершения транзакций отправлять посетителей на сторонний защищенный ресурс платежной системы, как это делаю, например, я);

- Гугл не помечает сайт без SSL как «небезопасные», и не будет этого делать, потому что так он навредит сам себе;

- Наличие SSL никак не влияет на положение в поисковой выдаче вашего сайта;

- При переезде с «http» на «https» очень высока вероятность где-нибудь ошибиться, и тогда ваш сайт может вообще никогда до конца не восстановить свои позиции;

- Больше всего паники среди вебмастеров наводят хостер-провайдеры, потому что они зарабатывают деньги на продаже SSL-сертификатов.

Другими словами – если у вас новый сайт и вам нечего терять, то вы можете спокойно сразу сделать его на https. Главное купите его у надежного провайдера. А то поставщиков разных бесплатных SSL скорее заблокируют, и вам тогда будет очень плохо.

А если у вас ресурс уже раскручен и вы не принимаете платежи непосредственно на сайте – скорее всего он вам и даром не нужен. Пишите статьи и выходите в ТОП без него. А можете просто использовать отдельный сайт на «https» для приема платежей.

Надеюсь, статья была для вас полезной. Не забудьте скачать мою книгу «Автостопом к миллиону». Там я показываю вам самый быстрый путь с нуля до первого миллиона в интернете (выжимка из личного опыта за 10 лет = )

До скорого!

Ваш Дмитрий Новосёлов