Аудит систем безопасности предприятия

Содержание:

- Выявление структуры ИС

- Организация внутреннего ИТ-аудита

- Документарный ИТ-аудит

- Рисунок 1: Основные этапы работ при проведении аудита безопасности

- Порядок проведения аудита пожарной безопасности

- Методика и средства проведения аудита

- I этап (продолжительность: 2-4 недели; стоимость: 20-40 тыс. руб.)

- Какие цели проведения аудиторских мероприятий на объекте?

- Международный стандарт ISO 27001

- SQL Server Audit

- Цель

Выявление структуры ИС

Для корректных выводов аудитор должен располагать максимально полным представлением об особенностях внедренной на предприятии информационной системы. Нужно знать, каковы механизмы безопасности, как они распределены в системе по уровням. Для этого выясняют:

- наличие и особенности компонентов используемой системы;

- функции компонентов;

- графичность;

- входы;

- взаимодействие с различными объектами (внешнее, внутреннее) и протоколы, каналы для этого;

- платформы, примененные для системы.

Пользу принесут схемы:

- структурная;

- потоков данных.

Структуры:

- технических средств;

- ПО;

- информационного обеспечения;

- структурных компонентов.

На практике многие из документов готовят непосредственно при проведении проверки. Анализировать информацию можно лишь при сборе максимального объема информации.

Организация внутреннего ИТ-аудита

Иногда еще правильнее будет сформировать собственную систему внутреннего ИТ-аудита. Это поможет экономить средства и повышать качество менеджмента ИТ. Однако здесь многое зависит от возможностей самой компании и от размеров ИТ-блока.

Крупные компании, стремящиеся организовать свой внутренний ИТ-аудит, нередко озабочены поиском кадров. Высококвалифицированный специалист должен знать все специальные направления сложноструктурированной ИТ-сферы: от вопросов качества проектирования инфраструктуры и архитектуры программно-технических комплексов до тонкостей технологического сопровождения ИС, включая вопросы информационной безопасности. ИТ-аудитор обязан разбираться во множестве нормативных документов на информационные технологии, включая ИСО 20000, COBIT, ITIL, знать тонкости современного менеджмента, передовые методики контроля, аудита, анализа и оценки.

Но такого универсального специалиста, который будет профессионально знаком с различными аспектами ИТ, специализированными стандартами и сможет решать весь комплекс поставленных перед ним задач, найти достаточно сложно. Тем более, если у руководства компании отсутствует даже понимание назначения и возможностей ИТ-аудита. Поэтому прежде всего необходимо искать хорошего аудитора.

Для того чтобы аудировать ИТ-систему, специалисту необходимо уметь структурировать контрольную среду, визуализировать ее компоненты, различать специализированные виды аудиторских проверок, предметно вовлекая на ролевой основе высококвалифицированных специалистов и технических экспертов в целевой контрольный процесс. Аудитор должен уметь находить корневые причины несоответствий, определять величину угроз и выявлять источник возможностей, а также давать рекомендации по корректировке, предупреждению и улучшению функционирования ИТ-комплекса компании.

Сама по себе возможность организационного проектирования аудиторских процедур одновременно расширяет инструментальную оснащенность ИТ-аудита компании, углубляет его специализацию и повышает его результативность. Также повышается и эффективность — в связи с сокращением издержек на реализацию аудита при решении основных задач ИТ-блока.

Использование ИТ-аудита в системе менеджмента даст возможность руководству увидеть место и роль информационных технологий в организационной структуре, а также их влияние на достижение целей организации и эффективность вложений в ИТ. ИТ-аудит позволяет получать актуальные сведения о текущем уровне развития ИТ-блока, разрабатывать мероприятия по повышению его эффективности, находить наиболее приемлемые управленческие решения, оказывая позитивное влияние на корпоративную систему менеджмента.

Документарный ИТ-аудит

Это проверка нормативного обеспечения ИТ-блока компании

документами

,

записями

, данными; оценка степени формализации деятельности ИТ-блока компании.

Частой проблемой компаний является низкое качество нормативной базы, согласно которой и должны осуществляться все действия персонала. Если конкретные процедуры и правила документированы недостаточно ясно или вообще не регламентированы, персоналу приходится поступать по своему разумению. Такой подход вносит хаос в организационную среду и чреват столкновением субъективных интересов.

Документарный аудит нормативной базы ИТ-блока позволяет находить многие недоработки на предварительной стадии технологических и управленческих процессов

Рисунок 1: Основные этапы работ при проведении аудита безопасности

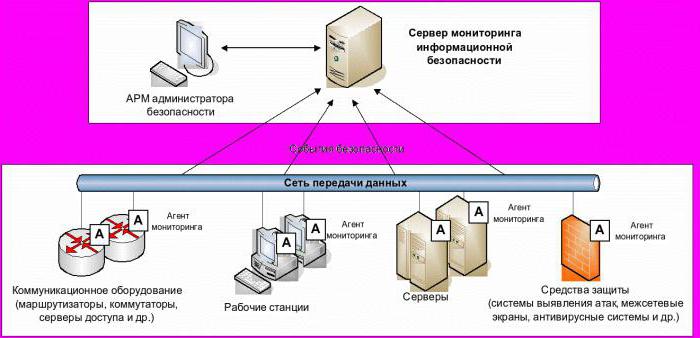

На первом этапе совместно с Заказчиком разрабатывается регламент, устанавливающий состав и порядок проведения работ. Основная задача регламента заключается в определении границ, в рамках которых будет проведено обследование. Регламент является тем документом, который позволяет избежать взаимных претензий по завершению аудита, поскольку чётко определяет обязанности сторон. Как правило, регламент содержит следующую основную информацию:

- состав рабочих групп от Исполнителя и Заказчика, участвующих в процессе проведения аудита;

- перечень информации, которая будет предоставлена Исполнителю для проведения аудита;

- список и местоположение объектов Заказчика, подлежащих аудиту;

- перечень ресурсов, которые рассматриваются в качестве объектов защиты (информационные ресурсы, программные ресурсы, физические ресурсы и т.д.);

- модель угроз информационной безопасности, на основе которой проводится аудит;

- категории пользователей, которые рассматриваются в качестве потенциальных нарушителей;

- порядок и время проведения инструментального обследования автоматизированной системы Заказчика.

На втором этапе, в соответствии с согласованным регламентом, осуществляется сбор исходной информации. Методы сбора информации включают интервьюирование сотрудников Заказчика, заполнение опросных листов, анализ предоставленной организационно-распорядительной и технической документации, использование специализированных инструментальных средств.

Третий этап работ предполагает проведение анализа собранной информации с целью оценки текущего уровня защищённости АС Заказчика. По результатам проведённого анализа на четвёртом этапе проводится разработка рекомендаций по повышению уровня защищённости АС от угроз информационной безопасности.

Ниже в более подробном варианте рассмотрены этапы аудита, связанные со сбором информации, её анализом и разработкой рекомендаций по повышению уровня защиты АС.

Порядок проведения аудита пожарной безопасности

Процесс независимой оценки пожарных рисков описан в Постановлении № 304. Для начала проверки заключается договор с экспертной организацией, передается оговоренный комплект документов. По согласованию с заказчиком определяются сроки проведения проверок, порядок допуска экспертов на объекты и предприятие, цена пожарного аудита. Аудит пожарной безопасности ООО Смарт Вэй станет гарантией, что ваш объект соответствует всем нормам защиты.

Изучение документов в сфере пожарной безопасности

Обязательной стадией, который включает пожарный аудит в Москве, является изучение внутренней документации заказчика. В этот перечень может входить:

- конструкторская, проектная, техническая и эксплуатационная документация на объект, оборудование, системы, механизмы;

- схемы планировки, эвакуации, мест размещения средств пожаротушения и индивидуальной защиты;

- приказы, должностные инструкции на ответственных лиц, руководства, регламенты;

- документы об инструктажах персонала и руководства, о повышении квалификации, об обучении сотрудников по нормам ПБ.

Для оборудования и средств, которые должны проходить периодическую поверку, будут изучаться паспорта, договоры, пломбы, наклейки. Аудит пожарной безопасности ООО Смарт Вэй всегда осуществляется только с аттестованным и сертифицированным оборудованием.

Пожарно-техническое обследование объекта и предприятия

Выездная проверка проводится непосредственно на объекте или предприятии. Соответственно, цена пожарного аудита будет выше, если объект защиты располагается далеко за городов, в труднодоступной местности. Специалисты изучают:

- фактическое состояние конструкций – дверей, эвакуационных выходов, мест складирования горючих материалов, пожарных лестниц;

- работоспособность систем оповещения, пожаротушения, вентиляции, тревожных кнопок, других средств защиты и предупреждения;

- надлежащие огнезащитные характеристики отделочных и строительных материалов, электропроводки, кабелей и сетей;

- фактическое наличие средств пожаротушения и индивидуальной защиты (из расчета по количеству персонала и посетителей).

В ходе обследований составляются акты с указанием всех замечаний и нарушений. Многие недостатки можно устранить сразу в ходе аудита. Например, при выявлении преград на путях эвакуации может оказаться достаточно убрать препятствия. В этом случае нарушение не попадет в итоговое заключение.

При мероприятиях пожарной безопасности проверяется работоспособность гидрантов

Расчеты, испытания, исследования

Необходимость проведения дополнительных проверок определяется планом аудита, особенностями деятельности предприятия, выявленными замечаниями. В зависимости от показателей защиты, цена пожарного аудита может включать:

- испытания работоспособности оборудования (например, системы оповещения);

- расчеты пожарных рисков, иных показателей;

- экспертизы (например, для определения состава строительных и отделочных материалов, их показателей горючести и воспламеняемости).

По результатам таких проверок оформляются протоколы, экспертные заключения, акты, расчеты. Итоги испытаний, экспертиз и расчетов будут применяться при подготовке заключения. Отметим, что пожарный аудит в Москве позволит избежать плановых проверок МЧС, если вы закажете заключение НОР.

Методика и средства проведения аудита

Теперь несколько слов о том, как проходит проверка и какие этапы и средства она в себя включает.

Проведение аудита информационной безопасности состоит из нескольких основных этапов:

- инициирование процедуры проверки (четкое определение прав и обязанностей аудитора, подготовка аудитором плана проверки и его согласование с руководством, решение вопроса о границах проведения исследования, накладывание на сотрудников организации обязательства в помощи и своевременном предоставлении необходимой информации);

- сбор исходных данных (структура системы безопасности, распределение средств обеспечения безопасности, уровни функционирования системы безопасности, анализ методов получения и предоставления информации, определение каналов связи и взаимодействия ИС с другими структурами, иерархия пользователей компьютерных сетей, определение протоколов и т.д.);

- проведение комплексной или частичной проверки;

- анализ полученных данных (анализ рисков любого типа и соответствия стандартам);

- выдача рекомендаций по устранению возможных проблем;

- создание отчетной документации.

Первый этап является наиболее простым, поскольку его решение принимается исключительно между руководством предприятия и аудитором. Границы проведения анализа могут быть рассмотрены на общем собрании сотрудников или акционеров. Все это в большей степени относится к правовому полю.

Второй этап сбора исходных данных, будь то проведение внутреннего аудита информационной безопасности или внешней независимой аттестации, является наиболее ресурсоемким. Связано это с тем, что на этой стадии нужно не только изучить техническую документацию, касающуюся всего программно-аппаратного комплекса, но и провести узконаправленное интервьюирование сотрудников компании, причем в большинстве случаев даже с заполнением специальных опросных листов или анкет.

Что же касается технической документации, здесь важно получить данные о структуре ИС и приоритетных уровнях прав доступа к ней сотрудников, определить общесистемное и прикладное программное обеспечение (используемые операционные системы, приложения для ведения бизнеса, управления им и учета), а также установленные средства защиты софтверного и непрограммного типа (антивирусы, файрволлы и т.д.). Кроме того, сюда включается полная проверка сетей и провайдеров, предоставляющих услуги связи (организация сети, используемые протоколы для подключения, типы каналов связи, методы передачи и приема информационных потоков и многое другое)

Как уже понятно, это занимает достаточно много времени.

На следующем этапе определяются методы аудита информационной безопасности. Их различают три:

- анализ рисков (самая сложная методика, базирующаяся на определении аудитором возможности проникновения в ИС и нарушения ее целостности с применением всех возможных методов и средств);

- оценка соответствия стандартам и законодательным актам (наиболее простой и самый практичный метод, основанный на сравнении текущего состояния дел и требований международных стандартов и внутригосударственных документов в сфере информационной безопасности);

- комбинированный метод, объединяющий два первых.

После получения результатов проверки начинается их анализ. Средства аудита информационной безопасности, которые применяются для анализа, могут быть достаточно разнообразными. Все зависит от специфики деятельности предприятия, типа информации, используемого программного обеспечения, средств защиты и пр. Однако, как можно заметить по первой методике, аудитору, главным образом, придется опираться на собственный опыт.

А это означает только то, что он должен обладать соответствующей квалификацией в сфере информационных технологий и защиты данных. На основе такого анализа аудитор и рассчитывает возможные риски.

Заметьте, он должен разбираться не только в операционных системах или программах, используемых, например, для ведения бизнеса или бухгалтерского учета, но и четко понимать, каким образом злоумышленник может проникнуть в информационную систему с целью кражи, порчи и уничтожения данных, создания предпосылок для нарушений в работе компьютеров, распространения вирусов или вредоносного ПО.

I этап (продолжительность: 2-4 недели; стоимость: 20-40 тыс. руб.)

- Изучение штатной численности и структуры предприятия в целом;

- Глубокое изучение штатной численности, структуры, должностных обязанностей и внутренних инструкций, регламентов и положений служб предприятия, обеспечивающих:

- Экономическую безопасность;

- Информационную безопасность;

- Техническую безопасность;

- Пропускную и внутриобъектовую безопасность;

- Секретность.

- Изучение внутренней нормативной документации на предмет соответствия комплексного подхода обеспечения безопасности с учётом специфики деятельности предприятия;

- Внедрение Приказами отсутствующей или корректирующей внутренней нормативной документации на предмет соответствия комплексного подхода обеспечения безопасности с учётом специфики деятельности предприятия (законодательно обеспечивающее право проведения специально технических мероприятий в рамках предприятия).

Какие цели проведения аудиторских мероприятий на объекте?

Аудит комплексов безопасности и контроля может быть внутренним и внешним. Внутренние аудиторские действия проводятся руководителями или назначенными работниками этой организации. Внешний аудит проводится сотрудниками независимой фирмы, с которой был заключен договор на предоставление такого рода услуг. Принято выделять общие цели проведения аудиторских проверок:

- Анализ имеющихся рисков, которые связаны с возможными угрозами уровню безопасности на объекте (либо относительно конкретных ресурсов);

- Оценку текущего состояния охранного комплекса и уровня защищенности;

- Локализацию специализированных мест в системе;

- Оценку оборудования на соответствие техническим требованиям и установленным стандартам в конкретной области;

- Разработку рекомендаций по внедрению новых технологий и улучшению качества работы охранной линии в целом или каждого механизма в отдельности.

Помимо вышеперечисленных целей, перед аудиторской проверкой устанавливается ряд дополнительных задач:

- Разработка политики безопасности на объекте, которая закрепляется в специальных документальных актах;

- Постановка задач и контроль над их выполнением со стороны ответственных сотрудников (например, службы охраны);

- Обучение пользователей охранных систем;

- Участие в проведении расследований в случае возникновения инцидентов и др.

Этапы предоставления аудиторских услуг относительно систем безопасности

Проведение оценки состояния системы безопасности объекта включает в себя несколько последовательных этапов:

- Инициирование проведения аудиторской проверки;

- Сбор необходимой информации и выполнение комплексных мероприятий, направленных на получение сведений, соответствующих действительности;

- Анализ полученных данных;

- Разработку и предоставление рекомендаций по улучшению качества работы системы безопасности, установленной на подконтрольной территории;

- Предоставление отчетной документации.

Инициирование проведения проверки текущего состояния системы безопасности осуществляет руководитель объекта или лицо, которое имеет необходимые полномочия. На сегодняшний день существует ряд специализированных фирм, предоставляющих такого рода услуги. Все виды работ осуществляются исключительно после составления договорной документации. Оплата за проведение аудита взимается согласно установленной ставке на конкретный вид услуг в этой фирме. Определить однозначную стоимость работ по Российской Федерации не представляется возможным, поскольку на установление цены влияет ряд индивидуальных факторов (тип объекта, объем работ, масштабность охранного комплекса и т. п.).

На видео – как работает аудитор безопасности:

Что включает в себя экспертная проверка охранного комплекса?

На сегодняшний день достаточно актуальным стал мониторинг системы внутреннего контроля. Выполнение мониторинговых и анализирующих действий позволяет получить информацию о состоянии охранного комплекса в настоящее время. Получив определенные сведения, руководитель может принять меры по улучшению качества работы защитной линии и повышению уровня охраны объекта.

Аудит безопасности объекта, как правило, включает в себя выполнение ряда действий:

- Оценку качества работы и технических характеристик устройств, комплектующих охранную систему;

- Анализ качества технических линий;

- Оценку эффективности внутреннего распорядка, установленного на объекте;

- Проверку соблюдения всех установленных правил безопасности сотрудниками предприятия (организации или учреждения);

- Оценку эффективности и качества работы охранного подразделения или отделения вневедомственной охраны;

- Разработку концептуальных подходов к улучшению работы линии защиты;

- Предоставление консультаций и рекомендаций относительно личной или общественной безопасности субъектов;

- Составление отчета и передачу фактических документов руководителю или уполномоченному лицу.

На видео рассматривается правовой аспект аудита безопасности:

Международный стандарт ISO 27001

Иногда можно услышать о прохождении тем или иным банком аудита на соответствие требованиям международного стандарта «ISO/IEC 27001:2005» (его полный российский аналог — «ГОСТ Р ИСО/МЭК 27001-2006 — Информационная технология — Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности — Требования»). По сути, данный стандарт — это набор лучших практик по управлению информационной безопасностью в крупных организациях (небольшие организации, в том числе и банки, не всегда в состоянии выполнить требования этого стандарта в полном объеме). Как и любой стандарт в России, ISO 27001 — сугубо добровольный документ, принимать который или не принимать решает каждый банк самостоятельно. Но ISO 27001 является стандартом де-факто по всему миру, и специалисты многих стран используют этот стандарт как некий универсальный язык, которым следует руководствоваться, занимаясь информационной безопасностью.

С ISO 27001 связаны и несколько не самых очевидных и не часто упоминаемых моментов

Однако с ISO 27001 связаны и несколько не самых очевидных и не часто упоминаемых моментов. Во-первых, аудиту по данному стандарту подлежит не вся система обеспечения информационной безопасности банка, а только одна или несколько из ее составных частей. Например, система защиты ДБО, система защиты головного офиса банка или система защиты процесса управления персоналом. Иными словами, получение сертификата соответствия на один из оцениваемых в рамках аудита процессов не дает гарантии, что остальные процессы находятся в таком же близком к идеальному состоянию. Второй момент связан с тем, что ISO 27001 является стандартом универсальным, то есть применимым к любой организации, а значит, не учитывающим специфику той или иной отрасли. Это привело к тому, что в рамках международной организации по стандартизации ISO уже давно ведутся разговоры о создании стандарта ISO 27015, который является переложением ISO 27001/27002 на финансовую отрасль. В разработке этого стандарта активное участие принимает и Банк России. Однако Visa и MasterCard против проекта этого стандарта, который уже разработан. Первая считает, что проект стандарта содержит слишком мало нужной для финансовой отрасли информации (например, по платежным системам), а если ее туда добавить, то стандарт надо переносить в другой комитет ISO. MasterCard также предлагает прекратить разработку ISO 27015, но мотивация другая — мол, в финансовой отрасли и так полно регулирующих тему информационной безопасности документов

В-третьих, необходимо обращать внимание, что многие предложения, встречающиеся на российском рынке, говорят не об аудите соответствия, а о подготовке к аудиту. Дело в том, что право проводить сертификацию соответствия требованиям ISO 27001 имеет всего несколько организаций в мире

Интеграторы же всего лишь помогают компаниям выполнить требования стандарта, которые затем будут проверены официальными аудиторами (их еще называют регистраторами, органами по сертификации и т.д.). Пока продолжаются споры о том, внедрять банкам ISO 27001 или нет, отдельные смельчаки идут на это и проходят 3 стадии аудита соответствия:

- Предварительное неформальное изучение аудитором основных документов (как на территории заказчика аудита, так и вне нее).

- Формальный и более глубокий аудит внедренных защитных мер, оценка их эффективности и изучение разработанных необходимых документов. Этим этапом обычно заканчивается подтверждение соответствия, и аудитор выдает соответствующий сертификат, признаваемый во всем мире.

- Ежегодное выполнение инспекционного аудита для подтверждения ранее полученного сертификата соответствия.

Кому же нужен ISO 27001 в России? Если рассматривать этот стандарт не только как набор лучших практик, которые можно внедрять и без прохождения аудита, но и как процесс сертификации, знаменующий собой подтверждение соответствия банка международным признанным требованиям по безопасности, то ISO 27001 имеет смысл внедрять либо банкам, входящим в международные банковские группы, где ISO 27001 является стандартом, либо банкам, планирующим выход на международную арену. В остальных случаях аудит соответствия ISO 27001 и получение сертификата, на мой взгляд, не нужно. Но только для банка и только в России. А все потому, что у нас есть свои стандарты, построенные на базе ISO 27001.

Де-факто инспекционные проверки Банка России проводились до недавнего времени именно в соответствии с требованиями СТО БР ИББС

SQL Server Audit

Проверка SQL Server выдает более детальную информацию о транзакциях, чем Сhange Tracking и Change Data Capture. Эта программа выдает информацию о том, кто работал с базой данных и какие изменения внес, а также выступает в роли фильтра транзакций (отслеживает нежелательные действия и фиксирует это в отдельный список). В то же время SQL Server Audit не записывает имя хоста или IP-адрес ПК, сгенерировавшего действие, и для некоторых событий (таких как SELECT и UPDATE) информация о данных, к которым было применено это действие, не отслеживается.

SQL Server Audit отслеживает и регистрирует действия на двух уровнях – на сервере и в базе данных. Уровни проверки устанавливаются независимо друг от друга, что дает большую гибкость и детализацию проверки. Результаты проверки сохраняются в двоичных файлах, в журнале транзакций операционной системы или журнале транзакций SQL-сервера.

Чтобы отследить все транзакции, нужно создать объект проверки на установочном экземпляре SQL-сервера. В нем можно указать несколько объектов проверки. После этого для каждого объекта следует установить спецификацию аудита сервера или аудита БД. Эта спецификация позволит определить, какие действия пользователей или события следует проверить. При этом нужно учитывать, что спецификация уровня БД выдает больше данных о действии и обеспечивает лучшую фильтрацию данных, чем спецификация уровня сервера.

Цель

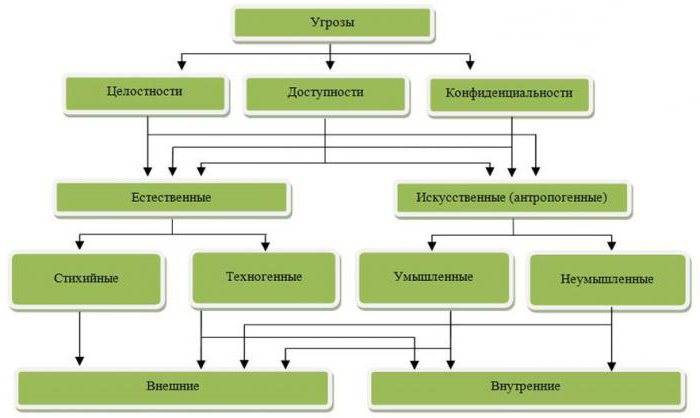

ИТ-аудит отличается от аудита финансовой отчетности . В то время как цель финансового аудита состоит в том, чтобы оценить, достоверно ли во всех существенных отношениях финансовая отчетность отражает финансовое положение, результаты операций и движение денежных средств организации в соответствии со стандартной практикой бухгалтерского учета , целью ИТ-аудита является оценка состояния системы. структура и эффективность внутреннего контроля. Сюда входят, помимо прочего, протоколы эффективности и безопасности, процессы разработки, а также управление или надзор за ИТ. Установка элементов управления необходима, но недостаточна для обеспечения надлежащей безопасности. Люди, ответственные за безопасность, должны учитывать, установлены ли средства управления должным образом, являются ли они эффективными, и если да, то какие действия можно предпринять для предотвращения нарушений в будущем. На эти запросы должны отвечать независимые и беспристрастные наблюдатели. Эти наблюдатели выполняют задачу аудита информационных систем. В среде информационных систем (ИС) аудит — это проверка информационных систем, их входов, выходов и обработки.

Основные функции ИТ-аудита — оценить системы, которые используются для защиты информации организации. В частности, аудит информационных технологий используется для оценки способности организации защищать свои информационные активы и надлежащим образом передавать информацию уполномоченным сторонам. ИТ-аудит направлен на оценку следующего:

Будут ли компьютерные системы организации доступны для бизнеса в любое время, когда это необходимо? (известная как доступность) Будет ли информация в системах раскрыта только авторизованным пользователям? (известный как безопасность и конфиденциальность) Всегда ли информация, предоставляемая системой, будет точной, надежной и своевременной? (измеряет целостность) Таким образом, аудит надеется оценить риск для ценного актива компании (ее информации) и установить методы минимизации этих рисков.