Https

Содержание:

- Какие доступны виды SSL-сертификатов

- Как работает безопасное подключение HTTPS?

- HTTPS для сайта простыми словами

- Разновидности SSL-сертификатов

- Как отключить https в браузере

- Чем отличается HTTP от HTTPS

- В чем различия между http и https?

- Как работает HTTPS

- Завершение перехода с HTTP на HTTPS

- Правильный перевод сайта на HTTPS

- По какому принципу работает SSL сертификат и почему он безопасный

- Покупка и установка SSL-сертификата

- Настройка резервирования пространства имен

Какие доступны виды SSL-сертификатов

Выше было упомянуто, что сейчас доступны разные виды SSL-сертификатов. Практически других вариантов не требуется, поэтому применяются:

1. Domain validation (доменный сертификат DV SSL) – простейшая форма, необходимая для подтверждения доменного имени. Полная доступность, бесплатность и автоматическое присвоение каждому сайту.

2. Organization validation (сертификат бизнес-версии OV SSL) – модель, в которой верифицируется домен и коммерческая организация. Включает наименование компании, требуется принятие заявки в центре сертификации, услуга доступна лишь юрлицам.

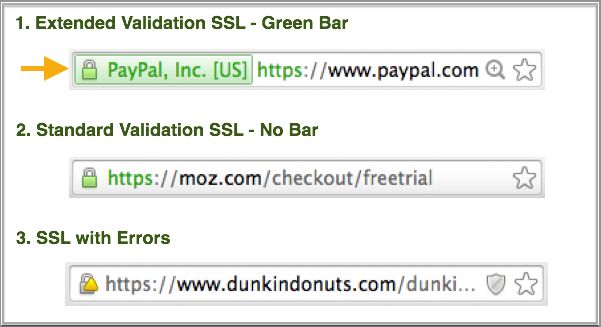

3. Extendet validation (расширенный формат OV SSL) – версия EV SSL нужна для детального подтверждения доменов и компаний. Это наиболее качественный, но невероятно сложный вид SSL-сертификата. Центр регистрации выполняет максимально глубокую проверку бизнес-проекта. Адреса с EV SSL получают специальную зелёную маркировку.

4. Multi-domain validation (тип мультидоменного OV-сертификата) – особый формат, разработанный для интернет-проектов, использующих много поддоменов или несколько различных доменов.

Как работает безопасное подключение HTTPS?

Когда пользователь вводит адрес сайта, его браузер отправляет на сервер сайта запрос о предоставлении его SSL-сертификата. В ответ сервер отправляет сертификат, после чего браузер верифицирует его в центре сертификации. На следующем этапе браузер и сервер «договариваются» шифровать соединение при помощи общего одноразового ассиметричного ключа, который создается автоматически при каждом входе на сайт. В итоге защищенное HTTPS взаимодействие между сайтом и браузерами посетителей шифруется криптографией. Даже если кто-либо посторонний перехватит эти данные, то он не сможет ими воспользоваться, так как они передаются в виде шифра.

Важнейшим фактором надежности и безопасности HTTPS считается проверка подлинности сертификата сайта – SSL аутентификация. Для того, чтобы сделать свой сайт защищенным, его владелец должен получить SSL сертификат, а затем загрузить его на сервер. Его выдают специальные центры сертификации, они же и верифицируют сертификат при запросе браузеров пользователей. Без верификации SSL считаются недействительными – если браузер не получит подтверждение от центра сертификации, то просто не даст пользователю зайти на этот сайт.

После покупки и установки сертификата владелец должен настроить переадресацию посетителей с HTTP на HTTPS версию сайта. Сделать это можно через настройки хостинг-провайдера или путем редактирования файла .htaccess, размещенного на сервере

Не менее важно уведомить поисковые системы о том, что ваш сайт перешел на протокол HTTPS, чтобы избежать временного понижения его позиций в выдаче. Для этого нужно добавить адрес HTTPS-домена в Google Search Console, отметив его в качестве основной версии сайта

Google рекомендует дополнительно задействовать технологию HSTS для таких сайтов. В конце нужно прописать HOST адрес HTTPS-сайта в файле robots.txt.

HTTPS для сайта простыми словами

Вся концепция интернета создавалась для реализации передачи и приёма данных разными участниками соединения.

Любая отправка сообщений, открытые web-страницы – здесь в ситуациях осуществляются процессы получения и отправления запросов.

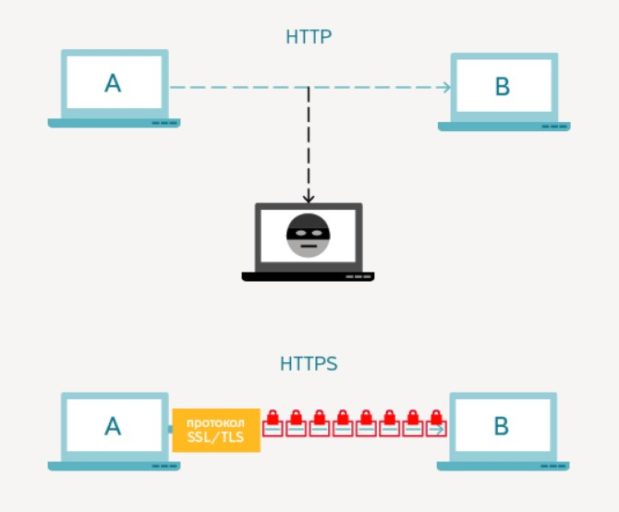

Когда такие предписанные операции отправляются в открытом формате (соединение HTTP), злоумышленники при необходимости могут их перехватывать.

Для большей понятности лучше представить использование защищённого протокола HTTPS в ситуации их реальной жизни. Допустим, Миша хочет передать секретное сообщение другу. Разумеется, Михаил запаковал письмо в плотный конверт, но нерадивый почтальон способен вскрыть оболочку и узнать тайну.

После этого он в новый конверт уложил это же письмо или подменил его другим. Такое сообщение в итоге доставлено адресату. Это пример передачи данных с протоколом HTTP. Друг успевает воспользоваться секретными данными либо теряет информацию, которую похитил почтальон.

Но представляем теперь, что Миша передаёт письмо, дополнительно упакованное в железный ящик с замком. Почтальон уже не вскроет письмо, ведь открыть замок нельзя. Он не сумеет перехватить данные.

Друг таким же ключом откроет коробку и получит сохранённую, безопасно доставленную информацию. Вот теперь налицо принцип функционирования защищённого протокола HTTPS.

Этот механизм, вероятно, покажется многим слишком мудрёным, но отправлять отдельно ключ к письму тоже нельзя. Он с лёгкостью может перехватываться. Однако. Когда у отправителя и получателя данных есть свои актуальные ключи дешифровки, обеспечивается оптимальная защита данных.

Разновидности SSL-сертификатов

Итак, SSL — это цифровая подпись ресурса, которая обеспечивает работу протокола безопасной передачи информации. Эта подпись обеспечивает шифрование данных между потребителем и интернет-сайтом.

Есть несколько видов сертификатов SSL:

- Базовый сертификат (DV);

- Сертификат бизнес-уровня (OV);

- Расширенная версия SSL (EV).

Базовый уровень доступен практически каждому владельцу интернет-ресурса. Для его получения необходимо подтверждение того, что вы являетесь владельцем сайта.

Это можно сделать с помощью отметок в DNS, загруженных в корень сайта документов или другими способами. Ваш ресурс не будут проверять на достоверность и законность данных и наличие вредоносных программ.

Это самый распространенный вид сертификата из-за его доступности. Он стоит недорого и устанавливается практически сразу. Крупные компании, как правило, пользуются более продвинутыми изданиями сертификатов.

Бизнес-версию получить уже нелегко. Необходимы доказательства того, что организация, желающая оформить этот вид SSL, действительно существует.

Также необходимо подтвердить, что домен является собственностью именно этой компании. После этого вам подтвердят возможность установки SSL-сертификата.

Фирмы с таким сертификатом надежнее, так как для его получения требуется финансовые вложения и время на проверку информации с ресурса.

Такой SSL недоступен злоумышленникам, так как для его получения нужно хотя бы зарегистрировать фирму, указав настоящие данные. Это может скомпрометировать мошенников, поэтому сразу исключается.

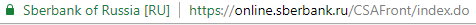

Расширенный сертификат — наиболее надежный с точки зрения защиты вид. Он характерен тем, что перед его установкой производится тщательная и длительная проверка, а также одной чертой, которая будет выгодно подчеркивать ваш сайт.

Это префикс, он отображается в строке браузера. Префикс, часто это название компании, повышает статус ресурса для его пользователей. Этот вид сертификата стоит гораздо дороже двух предыдущих, и его получение — технически сложный процесс.

Главным признаком расширенной версии SSL-сертификата является невозможность его получения физическим лицом. Этот вид выдается только юридическим лицам.

Эта особенность также объясняется безопасностью. Риск мошенничества в интернете среди юридических лиц гораздо ниже.

При наборе сайта компании в браузере, в поисковой строке вы увидите полное ее название. Это говорит о подлинности ресурса в отличие от сайтов-подделок.

Еще одной особенностью для обладателей премиум-сертификата станет некая индивидуальность, которой лишены обладатели двух предыдущих видов SSL.

В начальном и бизнес-сертификате при его использовании для какого-либо домена, все поддомены также получают сертификат. Доступ будет производиться через защищенный протокол HTTPS, что исключает возможность появления проблем.

В случае использования расширенного сертификата вам придется регистрировать отдельно каждый поддомен. Создаваемые на базе главного домена, они не смогут пользоваться одним и тем же сертификатом. Обычно для регистрации поддоменов расширенная версия SSL не нужна, ведь она обходится в круглую сумму.

Что касается других аспектов данного вида сертификата, он ничем особенно не отличается от двух предыдущих версий: зашифровка информации происходит с помощью самых новых технологий, домены поддерживаются на латинице и кириллице.

Сертификаты SSL подразделяются также на бесплатные и платные. Платные могут различаться по стоимости, которая, в свою очередь, зависит от центра сертификации и его уровня.

Бесплатные работают на базе Let`sEncrypt — компании, которая занимается выдачей криптографических сертификатов в автоматизированном режиме. Компания продвигает идею открытого исходного кода. Получить такой сертификат достаточно легко.

Все функции установки, конфигурации и обновления происходят в автоматическом режиме, а все методы кодирования данных отвечают современным стандартам.

Также бесплатный сертификат от Let`sEncrypt есть у посредников. В этом случае вам нужно будет вручную добавить домен, подтвердить, что он принадлежит именно вам и получить ключ от сертификата. Ключи необходимы для установки на сервер или хостинг регистратора.

У бесплатных сертификатов есть и недостатки. Это:

- Кратковременность использования. Бесплатный сертификат рассчитан всего на 90 дней.

- Каждый сертификат рассчитан на защиту только одного домена без проверки компании.

- Let`sEncrypt не дают никаких финансовых гарантий использования своего продукта при взломе.

Как отключить https в браузере

Чтобы отключить https в браузере для конкретного сайта делаем следующее.

- Уходим с данного сайта, закрываем все вкладки, оставив одну базовую;

- Очищаем всю историю активности и кэш;

- Заходим на служебную страницу браузера, вбив в адресной строке следующее:

- Для Яндекс.Браузер — http://about:net—internals#hsts

- Для Гугл Хром — chrome://net-internals/#hsts

В поле ввода «Delete Domain» вбиваем имя домена сайта (к примеру, образец.com), и жмём на «Delete». Теперь в следующий раз вводите адрес сайта с http, а не https, и пользуйтесь возможностями незащищённого соединения.

При этом учтите, что проблемы с корректным использованием https протокола на вашем компьютере может быть из-за некорректно установленных на нём даты или времени.

Также вы можете изменить настройки безопасности HTTPS в настройках вашего браузера. К примеру, для Хром это можно сделать зайдя в настройки, выбрать «Показать дополнительные настройки», и выбрать «Настроить сертификаты» в пункте HTTPS.

Чем отличается HTTP от HTTPS

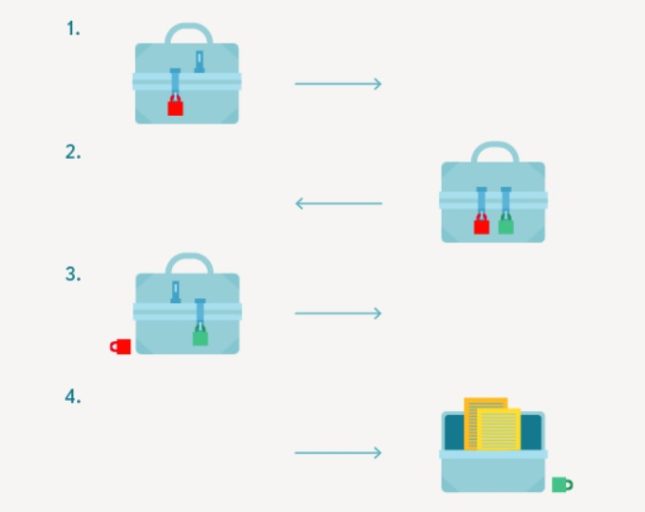

Допустим, вам необходимо отправить посылку своему родственнику в другой город – какую-нибудь интересную книгу. Книга стоит недорого и не несет в себе особой ценности, разве что духовную. Перехватить такую посылку вряд ли кто-то захочет. Это простое почтовое отправление, с которым можно сравнить передачу данных с через HTTP.

Совсем иная ситуация, когда вы желаете отправить пакет ценных документов или драгоценности в чемодане. Для защиты посылки чемодан закрываете на замок, чтобы недобросовестный курьер или кто-либо не украл его содержимое. Посылка приходит адресату, но у него нет ключа от вашего замка. Значит ему нужно повесить еще и свой замок, а затем отослать посылку обратно. Вам приходит чемодан с двумя замками, вы снимаете свой, при этом ценные вещи остаются в безопасности, потому что защищены замком адресата. Далее отправляете посылку снова в том же направлении, адресату приходит чемодан и он открывает оставшийся замок, от которого у него есть ключи. Это пример обмена зашифрованными сообщениями. По аналогичному принципу работает и HTTPS протокол.

Да, можно было упростить процесс и послать чемодан с замком,

а отдельно ключ к нему, но так вам никто не может гарантировать, что ключ не перехватят.

Буква «S» добавлена в название протокола не случайно, так как она означает слово Secure, что на русском – защита. HTTPS передает зашифрованную информацию благодаря применению ассиметричной схемы шифрования, обеспечивающейся TLS или SSL.

В чем различия между http и https?

Теперь перейдем к основному вопросу: в чем заключается главная разница между http и https? По ранее описанным особенностям протоколов можно понять, какие между ними отличия. Но если посмотреть более пристально, то можно понять, что есть и другие отличительные черты.

- Каждый из протоколов функционирует при помощи специальных портов. Но для работы http используется порт 80, а для https – 443.

- С учетом того, как работает https, мы ранее сделали вывод, что применяемое шифрование данных надежно защищает их от злоумышленников. Для их расшифровки используются специальные ключи, хранящиеся на сервере. Для http это не характерно.

- Защищенное соединение гарантирует полную сохранность данных. Даже если в них будут внесены незначительные коррективы, система моментально их зафиксирует.

- Протокол безопасности предоставляет аутентификацию. То есть, пользователь может быть уверен в том, что попадет именно на тот ресурс, который ищет. Такой подход помогает предотвратить любые посторонние вмешательства.

Есть еще несколько важных моментов, о которых нужно знать. Понимая, что означает https в адресе сайта, вы можете быть полностью уверенными в безопасном подключении к серверу. Но такой протокол «тянет» определенную часть ресурсов с этого самого сервера, поэтому загрузка сайта может несколько замедлиться.

На заметку. Если сайт использует http, то при перенаправлении на него поисковая система выдает уведомление о небезопасном подключении. Продолжать соединение или прервать его – это уже на ваше усмотрение.

Нужно ли переходить на HTTPS?

Если ваш сайт содержит информацию, которая быть надежно защищена, то переходить на безопасный протокол нужно обязательно. В противном случае в любой момент важные данные могут быть украдены и использованы в мошеннических целях. Но будьте готовы к тому, что за переход на https вам придется вносить дополнительную плату, если выберете платный SSL-сертификат. А также оплачивать услуги программиста фрилансера от 1000 до 3000 рублей.

При создании новых ресурсов лучше сразу подключать защищенный протокол, поскольку, как утверждают эксперты, в будущем преимущество будет отдаваться именно им. Например, в браузерах такие сайты будут помечены значками, что повысит их посещаемость.

Таким образом, http и https – это понятия во многом схожие, но между ними есть принципиальная разница. Зная, в чем она заключается, каждый сайтовладелец сможет выбрать для себя оптимальный вариант.

Как работает HTTPS

Как его использовать мы разобрались, теперь разберемся что такое https. Для понимания ситуации следует несколько слов сказать о принципах работы защищенного соединения между браузером пользователя и веб-сервером с сайтом. Вполне понятно, что данные передаются в зашифрованном виде с помощью криптопротоколов SSL или TLS. Причем нужно сказать, что SSL считается устаревшим и не надежным, на смену ему пришел TLS разных версий.

Осталось понять, каким образом браузер и веб-сервер могут установить зашифрованное соединение, если они никогда ранее друг с другом не общались и секретный ключ известный только им у них отсутствует. Для этого им требуется договориться о ключах, с помощью которых можно зашифровывать и расшифровывать передаваемую информацию. Просто отправить такой ключ от одного к другому нельзя, ведь он будет отправлен в открытом виде и может быть перехвачен. Следовательно, злоумышленник сможет расшифровывать трафик зашифрованный с его помощью.

Это все равно, что сказать секретную информацию своему другу вслух в присутствии постороннего человека. При всей кажущейся сложности ситуации из нее есть выход. Друзья могли бы попытаться использовать эзопов язык для передачи сообщения, а в случае компьютерных технологий на помощь приходит математика.

В общих чертах смысл сводится к тому, что браузер и веб-сервер имеют каждый свой секретный ключ. Они договариваются между собой и выбирают случайные числа, используя при этом открытый канал связи. Затем каждый из них модифицирует их с помощью своих секретных ключей. Обмениваются получившимися результатами друг с другом и опять модифицируют с помощью своих секретных ключей.

В конечном итоге после всех манипуляций у них на руках оказывается одинаковый секретный ключ, несмотря на то, что он сам не передавался непосредственно по сети. При этом даже если кто то перехватывал все их сообщения ему это не поможет получить секретный ключ.

Таковы особенности односторонних математических функций, они легко вычисляются только в одну сторону. Это так называемое асимметричное шифрование, желающий подробностей могут поискать алгоритм Диффи — Хеллмана. Конечно, эти предварительные манипуляции создают дополнительную нагрузку и снижают быстродействие, но их нужно выполнять только один раз в начале каждой сессии. Даже если кто-то перехватит их предварительный обмен сообщениями, это ему ничего не даст. Весь дальнейший обмен информацией шифруется с помощью полученного секретного ключа и надежно защищен от чтения третьими лицами. Это уже называется симметричным шифрованием.

Завершение перехода с HTTP на HTTPS

Проводим техническую настройку

После установки у вас впереди склейка зеркал, то есть копий сайта. Ссылочный вес нужно будет перенести на главное зеркало, это можно сделать в кабинетах вебмастеров поисковиков. Переход займет большое количество времени – до нескольких месяцев. Придется потерпеть, ускорить процесс никак нельзя, мы проверяли.

Пока идет склейка, сайт нужно оставить доступным по обоим адресам. При доступности обеих версий Google сразу будет показывать версию с HTTPS, а Яндекс будет делать это после склейки.

Кроме того, нужны некоторые завершающие действия:

1.Настройте постраничный 301 редирект.

Когда склейка завершится, следует настроить постраничный 301 редирект на страницы с новым протоколом.

Для перенаправления подойдут строчки кода в файле .htaccess:

RewriteCond %{SERVER_PORT} !^443$

RewriteRule ^(.*)$ <a href="<a href=" <a="">https://site.ru/</a>">https://site.ru/$1">https://site.ru/$1

Либо такой вариант:

RewriteEngine on

RewriteCond %{ENV:HTTPS} !on

RewriteRule (.*) <a href="about:blank">https://{HTTPS_HOST</a>}%{REQUEST_URI}

Код должен сработать для большинства серверов, если для вашего он не подошел, проконсультируйтесь с хостером.

2.Настройте robots.txt, чтобы роботы индексировали сайт только по одному новому протоколу, то есть укажите, что версия с HTTPS — главная. Для этого в файле robots в директиве host добавьте https://.

3.Настройте sitemap.xml, аналогично добавив https://.

4. Проверьте rel=»canonical» и rel=»alternate», там также должны быть ссылки с HTTPS.

5. Поработайте со внутренними ссылками, включая URL всех статических файлов. В HTML-коде абсолютных ссылок замените HTTP на HTTPS.

Это можно сделать при помощи специальных скриптов, но если вы не ищете легких путей, то вполне можно сделать и вручную. Для объемных ресурсов можно использовать также сервисы SEO-анализа сайтов.

6. Настройте метатег для реферального трафика.

Если на вашем сайте есть рекламные баннеры, ведущие на сайты без HTTPS, то метрики могут не распознавать ваш сайт с сертификатом как источник трафика. Переходы на такие сайты с вашего ресурса Яндекс.Метрика или Google Analytics могут относить к прямому трафику.

Чтобы такого не произошло, добавьте метатег на страницы до тега . Часть «origin» будет означать передачу протокола и домена.

Теперь об изменениях нужно оповестить поисковики – они должны быть в курсе смены протокола.

Оповещаем Яндекс и Google о смене протокола

Оповещаем поисковики. Яндексу о смене протокола можно рассказать

здесь:

Сделайте пометку на добавлении HTTPS

Сделайте пометку на добавлении HTTPS

А Google –

здесь:

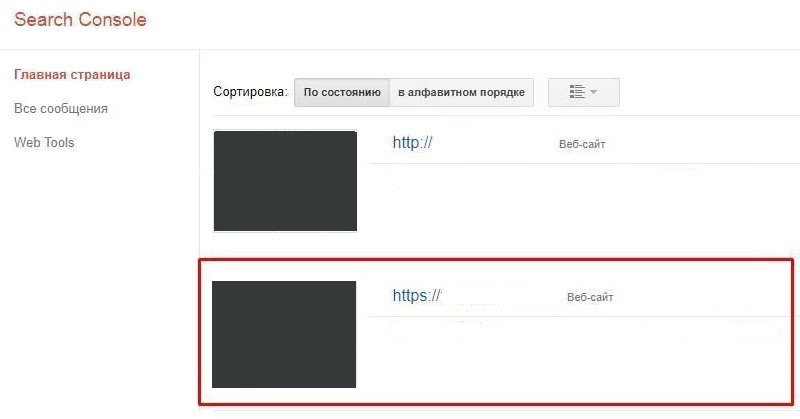

Нужно добавить сайт с новым протоколом в Search Console

Нужно добавить сайт с новым протоколом в Search Console

Добавьте в Search Console адрес сайта, использующего HTTPS. Помните, что Search Console расценивает страницы HTTP и HTTPS как разные, поэтому их данные не совпадают. Если на вашем сайте используются оба протокола, то в Search Console следует добавить два ресурса.

Основные действия вы завершили, теперь остается только ждать. И готовиться к снижению трафика и ТИЦ – при переходе это нормальная история. Не бойтесь, со временем позиции восстановятся и скорее всего улучшатся, благо лояльность поисковиков к HTTPS сайтам только повышается день ото дня.

Правильный перевод сайта на HTTPS

После покупки SSL-сертификата и его установки — важно грамотно перевести сайт на HTTPS. Под правильным переводом подразумевается:

-

Настройка корректного отображения сайта для пользователей.

-

Правильная индексация поисковыми системами — одной версии (зеркала) и направление трафика на неё.

-

Сохранение/увеличение трафика из поиска и прочих источников.

Если сайт уже индексируется поисковыми системами и привлекает целевой трафик, то полный переход на HTTPS затребует время на смену главного зеркала сайта.

Итак, для грамотного переезда на HTTPS, сохранения уровня трафика и роста конверсии требуется:

Купить и установить на сервер проверенный SSL-сертификат. Подойдёт любой крупный партнер. Самый сильный игрок на этом рынке — компания Symantec, которая владеет такими центрами сертификации как Thawte, Verisign и Geotrust.

Проверить, что все ссылки внутри домена ведут на страницы HTTPS-версии. В том числе: ссылки в XML-карте сайта, шаблонах, подключаемых стилях и прочие. Отдельно упомянем настройки, которые были произведены со «старой» версией, теперь все их надо перенести на HTTPS, скажем, файлы загруженные в Google Disavow Tool, ссылки на действующие XML-карты сайта в панелях.

Проверить, что весь подключаемый контент доступен именно по HTTPS. В частности, все подгружаемые аудио- и видеофайлы и скрипты должны указывать на защищенный протокол (Яндекс.Карты, YouTube и так далее).

Проверить визуально корректность отображения HTTPS-версии для пользователей.

Добавить обе версии в панели вебмастера Яндекса и Google.

Настроить в панелях вабмастеров переезд на версию с HTTPS и проконтролировать, что поисковый трафик из Яндекса полностью переключился на HTTPS-версию (по данным Яндекс.Метрики / Google Analytics).

Настроить 301-редиректы со всех второстепенных вариантов написания на новое основное зеркало и проверить их отработку. Все редиректы должны быть в один шаг и все с кодом 301

Это важно.

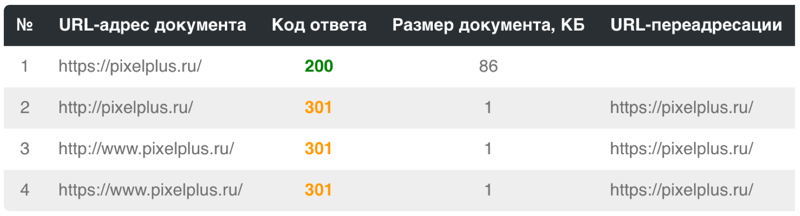

Для удобства и проверки верного кода можно использовать инструмент «Сервис для массовой проверки ответа сервера» от Пиксель Тулс.

Рис. 4. Проверка корректности отработки 301-редиректов на основное зеркало. Верная настройка с переадресацией со всех второстепенных зеркал в один шаг.

Рис. 4. Проверка корректности отработки 301-редиректов на основное зеркало. Верная настройка с переадресацией со всех второстепенных зеркал в один шаг.

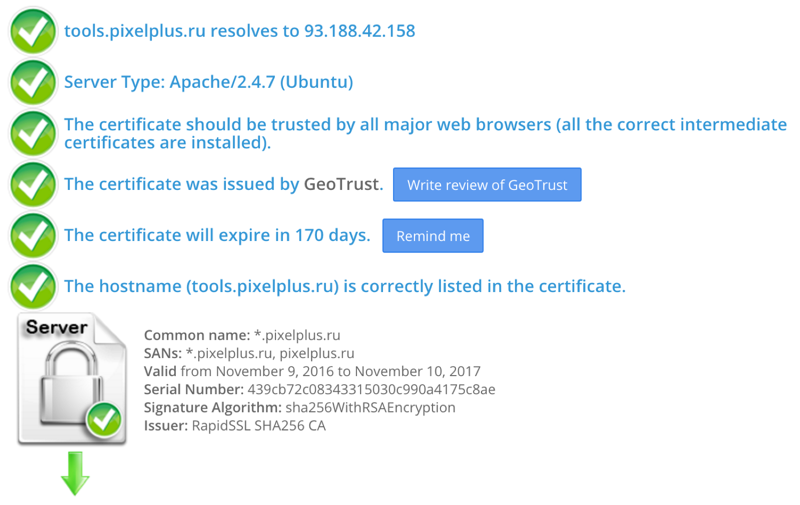

Для полного контроля рекомендуется проверять корректность работы с помощью бесплатных сервисов, пример — SSL Checker. Часто, на уже работающих сайтах имеются ошибки в настройках или установке SSL-сертификата.

Рис. 5. Работа сервиса SSL Checker, осуществляющего бесплатную проверку установки SSL-сертификата.

Рис. 5. Работа сервиса SSL Checker, осуществляющего бесплатную проверку установки SSL-сертификата.

По какому принципу работает SSL сертификат и почему он безопасный

Цифровой SSL сертификат обеспечивает невозможность перехвата пользовательских данных в момент передачи информации из веб-браузера на удаленный сервер.

Принцип работы криптографического сертификата довольно прост.

- В процессе сеанса (например, когда клиент онлайн-банка производит денежный перевод, оплату услуг или иную транзакцию) веб-браузер отравляет на удаленный сервер (на котором размещен сайт банка) специальный запрос на наличие сертификата безопасности SSL.

- Если на сервере сертификат SSL для данного сайта банка установлен – сервер отправляет в браузер реквизиты сертификата (для подтверждения его действенности и подлинности) и публичный ключ.

- Браузер своими средствами проверяет подлинность и действительность (не истек ли строк действия сертификата) и, если сертификат не вызывает сомнений, генерируется одноразовый ключ текущего сеанса связи, шифруется при помощи публичного ключа, полученного от сервера, после чего информация пересылается на сервер.

- На сервере полученные данные расшифровываются, сервер убеждается в подлинности транзакции и только после этого между пользователем в браузере и сайтом на сервере устанавливается защищенное соединение по протоколу HTTPS.

- После этого клиент банка видит в поисковой адресной строке браузера уведомление о безопасном соединении HTTPS. Если кликнуть по значку замочка, откроется окно с реквизитами действующего сертификата SSL.

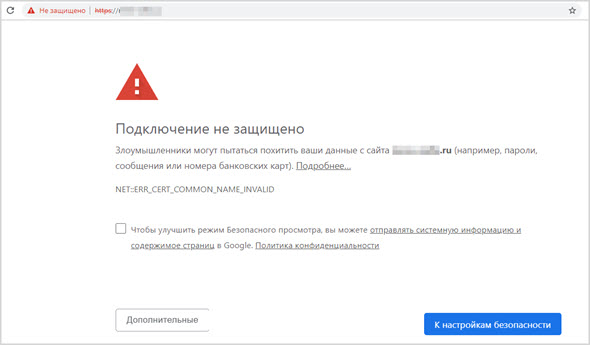

Если же браузер сочтет реквизиты сертификата устаревшими или подозрительными, не соответствующими действительности – веб-страница будет заблокирована и не сможет загрузиться.

Все пользователи могли видеть уведомление при попытке зайти на какой-либо сайт – «Сертификат недействителен, установить соединение невозможно».

Последствия вполне предсказуемы, кража средств с электронных кошельков, банковских счетов и прочие неприятности

Вот почему критически важно пользоваться только надежными обозревателями и регулярно их обновлять

Далее разберемся, какие бывают сертификаты и где их взять.

Покупка и установка SSL-сертификата

Для работы SSL-протокола необходим SSL-сертификат, для этого нужно его купить и установить.

Какой SSL-сертификат выбрать

Обычно они покупаются у поставщиков, цена установки SSL-сертификата может быть разной, но есть бесплатные варианты. Бесплатно сертификат найти сложно и небезопасно, тем более обычно они действуют ограниченный период. Советуем выбрать поставщика и приобрести сертификат, так надежнее. Бывает, что их дарят при регистрации домена.

Переходим на страницу заказа SSL-сертификатов и выбираем нужный тип:

1.DV-сертификат (Domain Validated) — самый простой, подходит для физических лиц и юридических лиц, выдается на один домен одному владельцу. Сертификат защищает информацию, но не гарантирует, что владельцу можно доверять.

Для установки потребуется проверка принадлежности домена. Такой сертификат можно установить на личный блог, небольшой сайт-визитку.

Визуально у сайта появится замочек в адресной строке.

Сайт с сертификатом безопасности

Сайт с сертификатом безопасности

2. OV-сертификат (Organization Validation) — сертификат для коммерческих и некоммерческих организаций, юридических лиц. Для выдачи нужна проверка существования юрлица или ИП и проверка принадлежности домена.

Этот сертификат подходит порталам, магазинам, компаниям, предоставляющим услуги..

Визуально такая форма будет выглядеть как DV-сертификат.

Сайт с сертификатом безопасности

Сайт с сертификатом безопасности

2.EV-сертификат (Extended Validation) — домен с расширенной проверкой, подходит только для юридических лиц. Потребуется проверка принадлежности домена и другие данные о юрлице: свидетельство о гос регистрации, зарегистрированное название и другие данные.

Этот сертификат обычно заказывают банки и крупные организации.

Визуальное отличие в том, что кроме замочка в адресной строке появится зеленое поле с названием фирмы. Такая форма выглядит надежнее.

Сайт с сертификатом и дополнительной формой

Сайт с сертификатом и дополнительной формой

Дополнительно сертификаты могут иметь опции: Wildcard, то есть поддержку поддоменов сайта, SAN — поддерживать несколько доменов на одном сервере, IDN (Internationalized Domain Names) — поддержку кириллических доменов.

Первый вариант сертификата бюджетнее и его проще получить. После того, как мы подобрали нужный вид сертификата, заказываем его, а после выпуска скачиваем готовый файл. При заказе при генерации CSR-запроса вам выдадут файл ключа, сохраните его, он понадобится для установки.

После покупки нужно установить SSL на хостинг, если вы покупали сертификат у своего хостера, это будет чуть проще.

Сертификат обычно покупается как домен или хостинг: на год-два, а потом продлевается.

Как установить SSL-сертификат

После покупки у вас должен быть файл сертификата, файл ключа и два файла цепочки сертификатов.

1.Войдите в личный кабинет хостинга вашего сайта.

2.Найдите раздел SSL.

3. Загрузите эти файлы в соответствующие поля.

На сайтах, где можно купить файл, обычно есть подробная инструкция как установить SSL-сертификат.

Загрузка сертификата на reg.ru

Загрузка сертификата на reg.ru

4. Проверьте, доступен ли сайт по по HTTP-протоколу и по HTTPS. Он должен быть доступен по обоим.

5. Проверьте корректность установки сертификата на сайте: страницы сайта корректно открываются по URL с учётом нового протокола, а конфигурация SSL корректно установлена. Проверить правильность конфигурации SSL-сертификата можно на сервисе

PR-CY: вставьте адрес сайта в строку и нажмите проверку. Если установка прошла корректно, появится примерно это:

Результаты проверки SSL

Результаты проверки SSL

Проверить настройку также можно с помощью

Ssllabs, сервис проведет анализ конфигурации SSL. Вводите адрес сайта и нажимаете проверку, если все в порядке, появится такой результат:

Успешный результат проверки

Успешный результат проверки

Если сервисы покажут некорректную настройку, они определят проблемы и дадут рекомендации по их устранению.

Рекомендуем также проверить отображение сайта через разные браузеры, а также на мобильных устройствах на разных операционных системах.

SSL-сертификат установлен, но выдыхать рано – нужно провести еще некоторые манипуляции в коде сайта и его настройках.

Настройка резервирования пространства имен

Резервирование пространства имен назначает права на часть пространства имен URL-адреса HTTP определенной группе пользователей. Резервирование предоставляет этим пользователям право создавать службы, которые ожидают передачи данных в указанной части пространства имен. Резервирования — это префиксы URL-адресов. Это означает, что резервирование охватывает все вложенные пути пути резервирования. Резервирования пространства имен позволяют использовать подстановочные знаки двумя способами. В документации по API HTTP-сервера описывается Порядок разрешения между утверждениями пространства имен, которые используют подстановочные знаки.

Запущенное приложение может создать аналогичный запрос для добавления регистраций пространства имен. Регистрации и резервирования конкурируют за части пространства имен. Резервирование может иметь приоритет над регистрацией в соответствии с порядком разрешения, указанным в порядке разрешения между утверждениями пространства имен, которые используют подстановочные знаки. В этом случае резервирование не позволяет запущенному приложению получать запросы.

В следующем примере используется средство Netsh.exe:

Эта команда добавляет резервирование URL-адресов для указанного пространства имен URL-адреса для учетной записи DOMAIN\user. Для получения дополнительных сведений об использовании команды netsh введите в командной строке и нажмите клавишу ВВОД.